Ein herzliches Hallo an alle WordPress Betreiber unter euch, speziell an die, die Leads sammeln.

Für diesen Bedarf gibt es das praktische kleine Plug-in „Convert Plus„, welches in vielen Themes schon vorinstalliert ist und bereits über 100.000 aktive Installationen hat. Das Plug-in Convert Plus zielt darauf ab, mehr Abonnenten, Leads und Mitglieder mithilfe von Pop-ups, Kopf- und Fußzeilen, Formulare, Slide-ins, Widgets in der Seitenleiste und ähnlichen Pop-ups zu generieren.

Klingt ja schön und gut, aber wo ist das Problem?

Wie meine Website in nur 30 Sekunden gehacked wurde

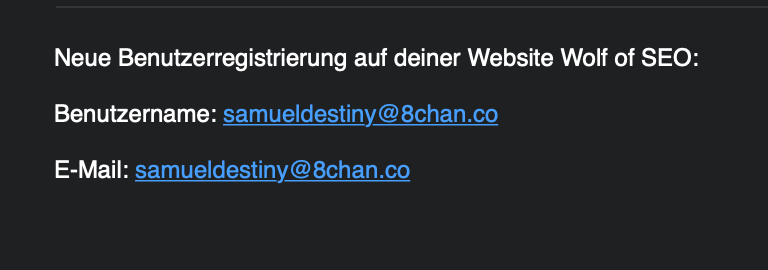

Als ich heute Morgen gediegen, mit einem Kaffee in der Hand, von meiner aktuellen Website Daten prüfen wollte, sah ich eine überraschende Mail in meinem Postfach. Schaut sie euch mal an:

Ich dachte erst fälschlicherweise, dass ich eventuell einen Lead über mein frisch eingerichtetes „Covert Plus“ Plug-in generiert hätte. Diese erschien mir jedoch komisch, da die eingestellten Kampagnen nichts mit Benutzerregistrierungen zu tun hatten.

Aus diesem Grund prüfte ich dann in meinem WordPress Interface, unter den Tab Benutzer, wer wohl dieser seltsame Samuel gewesen sein mag. Im Benutzer Tab angekommen, traf mich fast der Schlag, es hatte rein gar nichts mit meinem Covert Plus Plug-in zu tun gehabt. Durch irgendeine Methode gelang es jemandem, meine Seite von WordPress hacken zu können und einen neuen User mit Adminrechten anzulegen. Mit einem Mix aus Schrecken, Verwirrung und der Laune eines Morgenmuffels, löschte ich diesen Nutzer so schnell es ging wieder.

Völlig perplex und erschrocken fragte ich mich, wie zur Hölle kam dieser Typ jetzt in Meine Website? Man hört viel über Hacking, liest viel im Netz, dass so etwas jedoch wirklich mal einem selbst passiert, erlebt man selten.

Da es viele Wege in eine WordPress-Website hinein gibt, setzte ich erstmal schnellstmöglich die Basics um:

- Neuer Log-in Pfad (Du solltet Ihn in jedem Fall niemals bei /wp-admin belassen!)

- Passwortänderung in WordPress

- Passwortänderung im Hosting

- Neues Passwort im FTP

- 2-Faktor Authentifizierung im Hosting

- 2-Faktor Authentifizierung in WordPress

- Alle offenen Plug-ins updaten

- Neues Passwort für die Datenbank

Hierbei blieben lediglich die Updates der üblichen im Theme enthaltenen Plug-ins offen, jeder der ein Themeforest Theme verwendet, wird es kennen. Zu den üblichen Verdächtigen gehören Plug-ins wie WP Bakery Page Builder, Ultimate Addons for WPBakery Page Builder, Convert Plus und ähnliche Plug-ins. Die fordern eigentlich eine individuelle Lizenz ab, sind aber in vielen Themes automatisch enthalten. Ohne Lizenz können diese zwar verwendet werden, aber nicht manuell selbst ge-updated werden.

Da ich diesen Plug-ins aus irgend einem Grund mehr vertraue, vermutlich da sie paid sind, machte ich mir an dieser Stelle jedoch erstmal weniger Sorgen, dass jemand durch Hilfe dieser, meinen Account von WordPress hacken konnte. Nachdem ich alle oben genannten Maßnahmen getroffen hatte, dachte ich, ich hätte die Gefahr abgewendet.

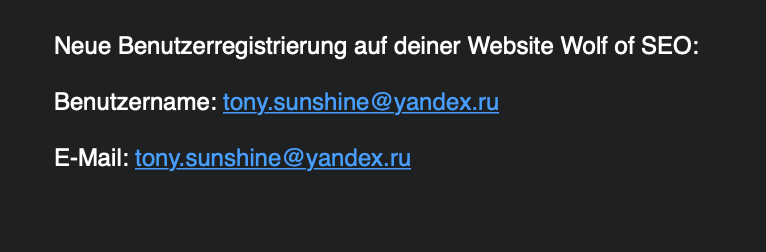

- Falsch gedacht.

- Der Laptop machte ein Ping-Geräusch.

- Eine neue Mail flattert rein:

„Verdammte Axt“ – dachte ich mir.

„DAS KANN DOCH NICHT SEIN“ – ging mir durch den Kopf.

„Jetzt werden nichtmal mehr Pinkelpausen gemacht, bis das gelöst ist“ – dachte ich mir.

„Einmal das Wordfence Plug-in zum Mitnehmen bitte.“

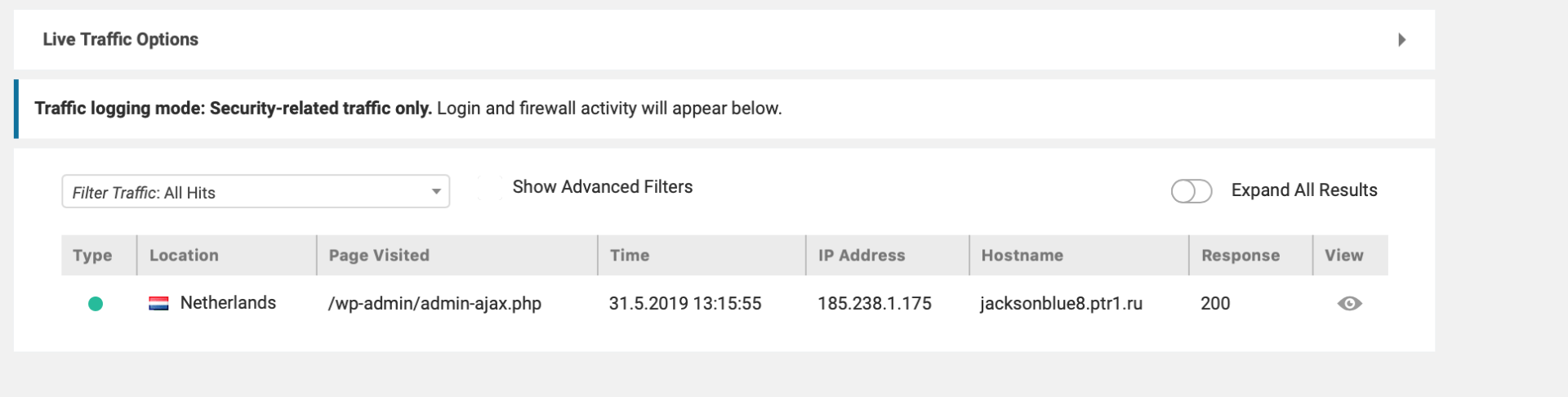

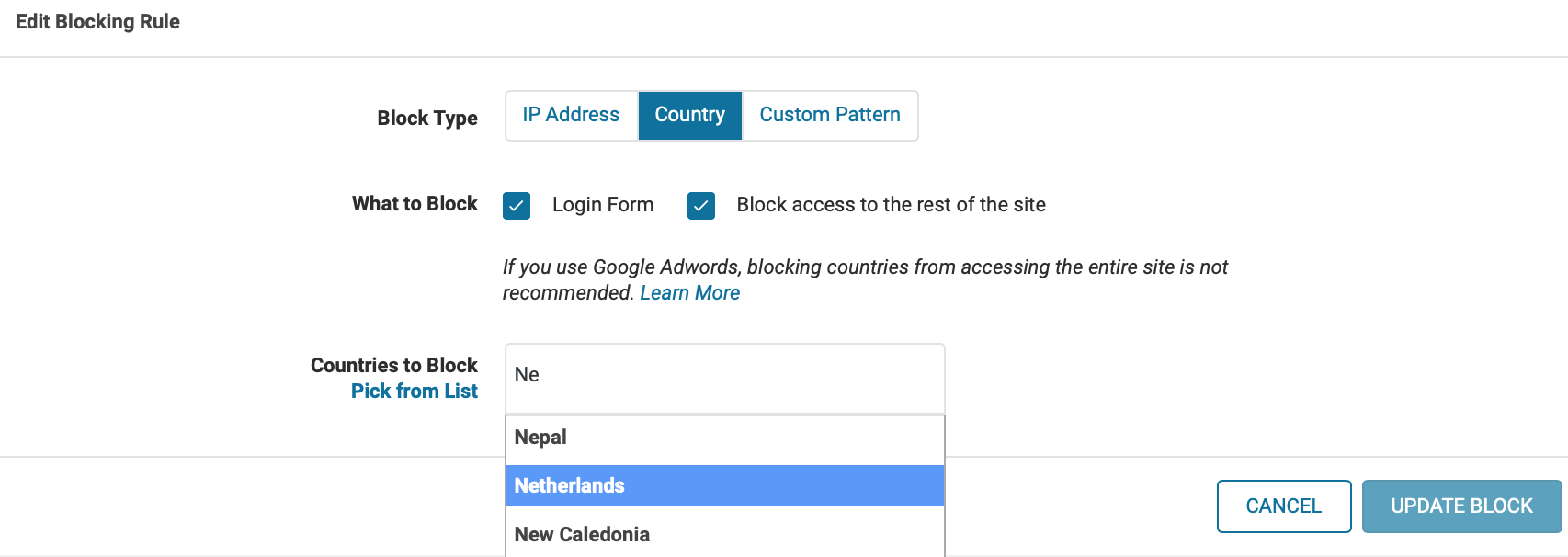

Nachdem ich anschließend in die PRO-Version von Wordfence investiert hatte, schaute ich mir das Live Tracking an:

Da vergeht sich doch tatsächlich eine Niederländische IP mit einem russischen Hostnamen an meinen Admin Files.

Als ich mit fragendem Blick: „/wp-admin/“ erspähte, wusste ich, es muss schnellstmöglich der Bannhammer in Richtung Niederlande fliegen.

Phew, das fühlte sich gut an. Die Frage ist jedoch, hat es etwas gebracht?

Ja, hat es.

Die Person versuchte noch über eine andere IP-Adresse auf meine Seite zuzugreifen, doch da diese in den Niederlanden lagen, gelang dies nicht.

Wichtig: Ein Country-Ban wird niemals ausreichen. Jeder kann beliebig auf VPNs zugreifen um eine IP aus einem anderen Land zu bekommen. Somit hätte der Angreifer einfach beliebig weiterverfahren können. Deshalb erschien es mir logisch, vor allem auch nach Rücksprache mit ein paar Leidensgenossen, dass es an einem Plug-in liegen muss.

Der Übeltäter: das Convert Plus Plug-in

Nach einer kleinen Diskussion in den Online-Marketing-Gruppen gab es vielerlei Ansätze. So überprüfte ich, ob es irgendwelche Neuigkeiten über Plug-ins, die ich verwendete, gab – und siehe da:

Klingt vielleicht seltsam, aber nach dem ich das gelesen hatte, war ich beruhigt. Nichts ist schlimmer in solch einer Situation, als nicht zu wissen, wo das Problem liegt.

Nun löschte ich schnurstracks, das eben erwähnte Convert Plus Plug-in und schaute mal auf der offiziellen Seite, ob es denn ein Update zu diesem Problem gäbe.

In einem offiziellen Beitrag von Wordfence wurde dieses Problem etwas genauer beleuchtet, für jeden den es interessiert. Zudem stellt Wordfence deutlich klar, dass die Entwickler von Convert Plus umgehend auf diesen Bug reagierten, ihn binnen weniger Tage lösten, das Plug-in updateten und es in einem eigenen Beitrag Ihren Nutzern mitteilten.

Weiterhin zeigte das Team von Wordfence in Ihrem Beitrag sogar exemplarisch mit einem Video auf, wie dieser Hacking Vorgang ablief. Hierbei wird einem selbst erst mal klar, wie schnell und einfach jemand sich Zugriff auf eure Website verschaffen kann. Es musste einfach eine Schwachstelle in Plug-ins gefunden werden, und schon war es den Personen möglich deinen Account von WordPress hacken zu können. Gruselig, aber wichtig zu wissen.

Also habt Ihr zwei Möglichkeiten, falls Ihr das Convert Plus Plug-in in der Version 3.4.2 oder früher habt, nämlich UPDATEN oder LÖSCHEN.

Und die Moral von der Geschicht …

- „Zu viele Plug-ins, installiert man nicht“.

- „Veraltete Plug-ins nutzt man nicht.“

- „Wordfence und 2-Faktor-Authentifizierung, du besser nutzt, du Wicht.“

- „Personen aus den Niederlanden, vertraut man nicht“ (Joke)

- „Ein alternativer Login-Pfad ist schön und schlicht“

Aber Spaß beiseite. Man hört so oft, dass es wichtig ist die Plug-ins auf dem neusten Stand zu behalten. Dieses Beispiel sollte euch zeigen, dass diese Aussage wirklich stimmt – und nicht nur von Agenturen verwendet wird um Kunden laufende Kosten für die „Wartung“ anzudrehen.

Glücklicherweise verbringe ich workaholisierter Nerd annährend jede wache Stunde vor dem Laptop und war quasi Live dabei, als versucht wurde, meine Seite zu infiltrieren. Es hat in diesem Fall, wenn Ihr euch das Video von Wordfence anschaut, wirklich nur 30 Sekunden gedauert um einen Admin Zugang anzulegen. Wie das möglich war/ist, seht Ihr in folgendem Video:

Das war brandgefährlich und hätte wirklich schiefgehen können. Lerne bitte auch aus den Fehlern, die andere für dich machen (in diesem Fall, ich) und setze am besten noch heute die oben genannten Sicherheiteinstellungen für alle deine wichtigen Webprojekte um.

Vorsorge ist besser als Nachsorge, das lernt man jedoch meistens erst, wenn es zu spät ist.

Be smart, stay safe und danke fürs Lesen!

Schönes Wochenende an dich!

Beste Grüße mit schmerzenden Augenlidern,

Niels